Рулетка HYDRA. Вычисление выигрыша.

Привет, друзья! Если вы читаете эту статью, то, должно быть, знаете, что такое hydraruzxpnew4af.onion (далее — гидра) и рулетка на этом ресурсе. Если нет — закрываем вкладку.

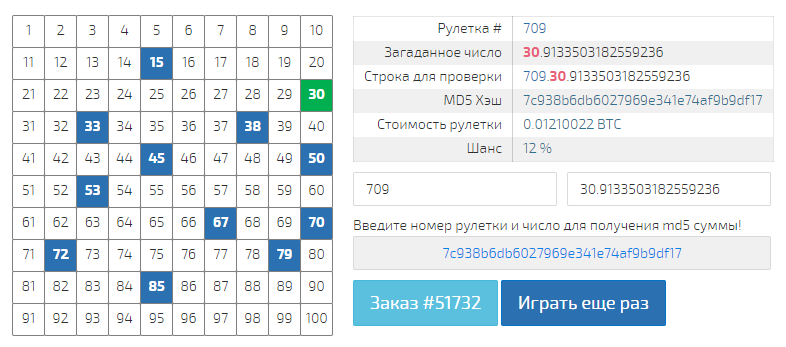

Около трех месяцев назад я всерьез заинтересовался возможностью узнать выигрышное поле рулетки Гидры по исходным данным, которые предоставляются до начала игры, а именно номер рулетки и MD5 хэш выигрышной комбинации.

Далее будет техническая часть, можете пропустить, кому не интересно. Так вот, подкованным в IT людям известно, что функция хэширования MD5, используемая в рулетке гидры, не имеет обратного преобразования. Таким образом, по исходным данным можно быть уверенным в «честности» рулетки. Берется номер рулетки + выигрышное поле + случайная строка цифр размерностью 16 разрядов (если что, это квадриллион — миллион миллиардов). Я поставил перед собой задачу написать и максимально оптимизировать код для проверки одного числа. После месяца написания и оптимизации кода по вечерам, я получил первый результат. Чтобы проверить одну фишку из ста необходимо было иметь очень производительный ПК и примерно 9-19 часов в зависимости от выигрышной комбинации. Проверить все числа за короткий срок невозможно было ни на домашнем компе, ни даже в сетях крупных предприятий от 1000 рабочих станций. Однако занялся я этим не просто так, такие результаты я ожидал. По роду деятельности я имею непосредственное отношение к одной из DevOps команд Amazon AWS. Вот тут, я думаю, некоторым из вас стало всё понятно, число серверов Амазона исчисляется миллионами 🙂

Еще около двух месяцев понадобилось мне, чтобы внедрить код, наладить грамотное распределение ресурсов и синхронизировать вычисления со всех серверов в простую однокнопочную панельку. Результат вы можете наблюдать на видео ниже (VLC плеер в режиме захвата экрана почему-то похерил курсор мышки, но по кнопкам видно, куда нажимаю). Для видео были созданы два новых аккаунта:

Публиковать эту статью я не боюсь. Администрация Гидры может поменять алгоритм — я перепишу свое программу под него. Пока рулетка остается прозрачной для пользователей, показывая исходные данные и хэш, метод будет работать. Если данные спрятать — рулетка перестает быть открытой для пользователей.

Самому что-то покупать, ездить, перепродавать и т.д. у меня желания нет, если хотите взаимовыгодно сотрудничать, то пишите в telegram, обсудим условия, я открыт к предложениям.

Есть фейки, у моего контакта на фото желтый человечек с красным мешком.

UPD 1: Не пишите c просьбой продать программу.

UPD 2: Немного актуальной инфы. Администрация Гидры среагировала на мою программу.

Итак, что пишет гидра: «некий программист смог «взломать» рулетку, а ещё у него на работе есть доступ к миллионам серверов компании Amazon, с помощью которых он и проводит необходимые для взлома вычисления. Достаточно нажать в программе одну волшебную кнопку и она покажет, какая цифра в рулетке выигрышная — даже с шансом 1%! Но, конечно же, сам за бесплатными кладами этот гений хакинга ездить не будет, поэтому он готов поделиться халявой с дорогими читателями.»

1. По поводу миллионов серверов амазона — гуглите «сколько серверов у Амазона». Их уже намного больше, чем миллионы.

2. Далее, погуглите про DevOps Amazon AWS — это те самые подразделения компании, у которых есть доступ к абсолютно любому из этих серверов.

3. Так называемая «волшебная» кнопка всего лишь запускает алгоритм вычислений. Это не взлом, не хакинг. Простое хэширование и сравнение с искомым. Благодаря огромнейшим вычислительным мощностям, скорость поиска фишки укладывается в таймаут рулетки.

4. Насчет «самому ездить за кладами» — серьезно? Учитывая то, что я не употребляю, вы предлагаете самому ездить, искать клады, продавать их, менять аккаунты? Так себе предложение, так себе аргумент, ребята. А по поводу «делиться халявой» — я оказываю услуги и получаю за это деньги, халявы нет.

Я специально предлагаю вам самим нагуглить необходимую информацию, а не идти на поводу у того или иного источника. Как видите, источники излагают информацию в выгодном им свете.

Все методы взлома MD5

Содержание статьи

Ни для кого не секрет, что криптография прочно вошла в нашу жизнь. Интернет-сервисы, социальные сети, мобильные устройства — все они хранят в своих базах пароли пользователей, зашифрованные с помощью различных алгоритмов. Наиболее популярным таким алгоритмом сегодня, безусловно, является MD5. О способах его взлома и пойдет речь.

Немного о криптографии

Современная криптография включает в себя три направления: шифрование с закрытым ключом, шифрование с открытым ключом и хеширование. Сегодня мы поговорим о том, что такое хеширование и с чем его едят. В целом под хешированием понимают преобразование входных данных произвольной длины в выходную битовую строку фиксированной длины. Чаще всего хеш-функции применяют в процессе аутентификации пользователя (в базе данных обычно хранится хеш пароля вместо самого пароля) и для вычисления контрольных сумм файлов, пакетов данных и т. п. Одним из наиболее известных и широко используемых алгоритмов хеширования является MD5.

WARNING!

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Начало

Алгоритм MD5 представляет собой 128-битный алгоритм хеширования. Это значит, что он вычисляет 128-битный хеш для произвольного набора данных, поступающих на его вход. Этот алгоритм разработал профессор Рональд Ривест из Массачусетского технологического института в 1991 году для замены менее надежного предшественника — MD4. Алгоритм был впервые опубликован в апреле 1992 года в RFC 1321. После этого MD5 стал использоваться для решения самых разных задач, от хеширования паролей в CMS до создания электронно-цифровых подписей и SSL-сертификатов.

О том, что алгоритм MD5 можно взломать, впервые заговорили в 1993 году. Исследователи Берт ден Боер и Антон Боссиларис показали, что в алгоритме возможны псевдоколлизии. Через три года, в 1996-м, Ганс Доббертин опубликовал статью, в которой доказал наличие коллизий и описал теоретическую возможность взлома MD5. Это был еще не взлом, но в мире начались разговоры о необходимости перехода на более надежные алгоритмы хеширования, например SHA1 (на момент написания этой статьи уже было доказано, что коллизии имеются и в этом алгоритме, поэтому рекомендую использовать SHA2) или RIPEMD-160.

Первые атаки

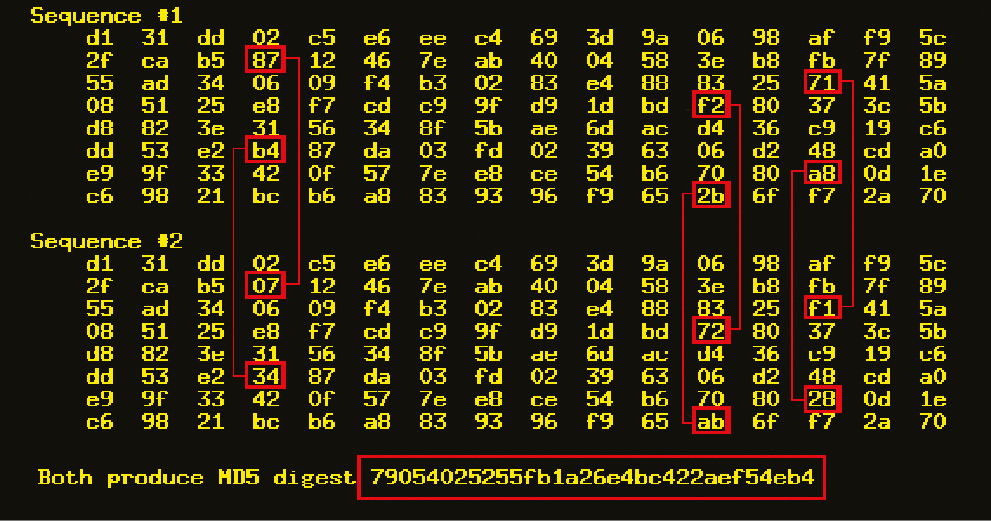

Непосредственный взлом MD5 начался 1 марта 2004 года. Компания CertainKey Cryptosystems запустила проект MD5CRK — распределенную систему поиска коллизий. Целью проекта был поиск двух сообщений с идентичными хеш-кодами. Проект завершился 24 августа 2004 года, когда четыре независимых исследователя — Ван Сяоюнь, Фэн Дэнгуо, Лай Сюэцзя и Юй Хунбо — обнаружили уязвимость алгоритма, позволяющую найти коллизии аналитическим методом за более-менее приемлемое время. С помощью этого метода можно всего лишь за час выявить коллизии на кластере IBM p690 (жаль, что у меня нет такого дома). 🙂 Первого марта 2005 года было продемонстрировано первое использование указанной уязвимости на практике. Группа исследователей представила два сертификата X.509 с разными наборами ключей, но с идентичными контрольными суммами. В том же году Властимил Клима опубликовал алгоритм, позволяющий обнаруживать коллизии на обычном ноутбуке за несколько часов. В 2006 он пошел дальше. Восемнадцатого марта 2006 года исследователь обнародовал алгоритм, находящий коллизии за одну минуту! Этот метод получил название «туннелирование». В 2008 году на конференции Chaos Communication Congress была представлена статья о методе генерации поддельных сертификатов X.509. Фактически это был первый случай реального использования коллизий в алгоритме MD5.

Пример коллизии MD5-хешей

Пример коллизии MD5-хешей

Хакер #156. Взлом XML Encryption

Большая работа была также проделана и для ускорения взлома хешей. В 2007 году Кевин Бриз представил программу, использующую Sony PlayStation3 для взлома MD5. Он сумел добиться очень неплохих результатов: 1,4 миллиарда MD5-хешей генерировались всего лишь за одну секунду! Уже через два года, в 2009-м, на BlackHat USA вышла статья об использовании GPU для поиска коллизий, что позволяло повысить его скорость в несколько раз, особенно если он выполнялся с помощью нескольких видеокарт одновременно.

Брут MD5 по маске

Брут MD5 по маске

Видеокарта ATI Radeon HD 4850 X2 позволяет генерировать до 2,2 миллиардов хешей в секунду!

Использование алгоритма MD5 в ЭЦП неприемлемо вследствие недостаточной устойчивости этого алгоритма к поиску коллизий.

Это конец?

В 2011 году IETF согласилось внести изменения в RFC 1321 (MD5) и RFC 2104 (HMAC-MD5). Так появился документ RFC 6151. Он признает алгоритм шифрования MD5 небезопасным и рекомендует отказаться от его использования. На мой взгляд, этот документ официально положил конец MD5. Однако, несмотря на то что алгоритм MD5 был официально признан небезопасным, существуют тысячи, если не десятки и сотни тысяч приложений, которые используют его для хранения паролей, в электронно-цифровых подписях и для вычисления контрольных сумм файлов. Кстати, 31 октября 2008 года NIST объявила конкурс среди криптографов. Цель конкурса — разработать алгоритм хеширования на замену устаревшим SHA1 и SHA2. На данный момент финалисты уже определены — это BLAKE, Gostl, JH, Keccak и Skein.

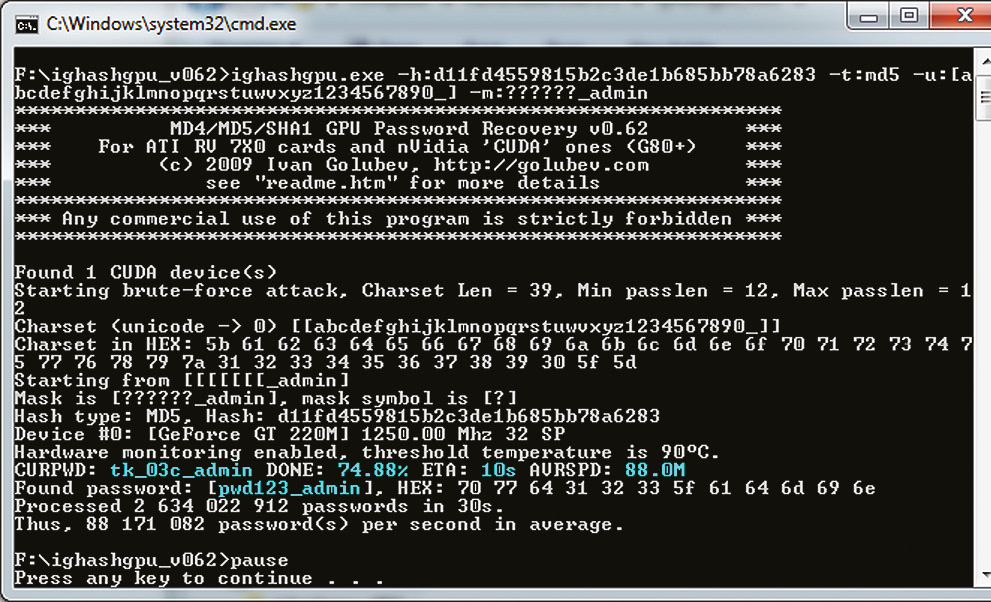

Ighashgpu: взлом с помощью GPU

Но хватит теории. Давай перейдем к делу и поговорим непосредственно о взломе нашего любимого алгоритма. Предположим, что нам в руки попал хеш какого-то пароля: d8578edf8458ce06fbc5bb76a58c5ca4 . Для взлома этого хеша я предлагаю воспользоваться программой Ighashgpu, которую можно скачать на сайтеwww.golubev.com или найти на нашем диске. Утилита распространяется совершенно бесплатно и спокойно работает под виндой. Чтобы ускорить процесс взлома хеша, Ighashgpu использует GPU, поэтому тебе необходима как минимум одна видеокарта nVidia или ATI c поддержкой CUDA/ATI Stream. Современные графические процессоры построены на несколько иной архитектуре, нежели обычные CPU, поэтому они гораздо эффективнее обрабатывают графическую информацию. Хотя GPU предназначены для обработки трехмерной графики, в последние несколько лет появилась тенденция к их применению и для обычных вычислений. Начать работать с программой не просто, а очень просто: распакуй архив в любое место на диске и приступай к взлому с помощью командной строки Windows:

Мы используем вышеприведенный способ для взлома одного определенного хеша, сгенерированного при помощи алгоритма MD5. Максимальная длина возможного пароля составляет семь символов. Через какое-то время пароль будет найден (qwerty). Теперь давай попробуем взломать еще один хеш, но с немного другими условиями. Пусть наш хеш имеет вид d11fd4559815b2c3de1b685bb78a6283, а включает в себя буквы, цифры, знак подчеркивания и имеет суффикс «_admin». В данном случае мы можем использовать перебор пароля по маске, чтобы упростить программе задачу:

Здесь параметр ‘-u’ позволяет указать набор символов, используемых при переборе, а параметр ‘-m’ задает маску пароля. В нашем случае маска состоит из шести произвольных символов, после которых идет сочетание «_admin». Подбор пароля также не составит никакого труда.

Коллизии

Коллизией в криптографии называют два разных входных блока данных, которые для одной и той же хеш-функции дают один и тот же хеш. Каждая функция на выходе дает последовательность битов определенной длины, которая не зависит от размера первоначальных данных. Отсюда следует, что коллизии существуют для любого алгоритма хеширования. Однако вероятность того, что ты сможешь найти коллизию в «хорошем» алгоритме, практически стремится к нулю. К сожалению или к счастью, алгоритмы хеширования могут содержать ошибки, как и любые программы. Многие хеш-функции либо уже были сломаны, либо скоро будут. В данном случае «сломать» — значит найти коллизию за время, которое много меньше заявленной бесконечности.

Ighashgpu: списки

Теперь давай попробуем взломать сразу несколько паролей одновременно. Предположим, что к нам в руки попала база данных хешей паролей. При этом известно, что каждый пароль оканчивается символами c00l:

Сохрани хеши в файле encrypted.dat и запусти Ighashgpu как указано ниже:

После завершения работы программы в папке Ighashgpu появится файл ighashgpu_results.txt со взломанными паролями:

Взломаные хеши из файла encrypted.dat

Взломаные хеши из файла encrypted.dat

Ighashgpu: соль

Напоследок давай произведем взлом «подсоленного» хеша. Предположим, что хеш генерируется по следующему алгоритму:

В итоге мы получили следующий хеш: 42151cf2ff27c5181bb36a8bcfafea7b. Ighashgpu позволяет указывать «соль» в параметре «-asalt»:

И мы снова получили искомый пароль легко и быстро.

Занимательная математика

Для 8-символьного пароля, составленного из первых 126 символов ASCII, доступно 63 527 879 748 485 376 возможных комбинаций. Для 254 символов количество возможных комбинаций возрастает до 17 324 859 956 700 833 536, что аж в 2,7 миллиарда раз больше, чем людей на нашей планете. Если создать текстовый файл, содержащий все эти пароли, то он займет миллионы терабайт. Конечно, в современном мире это возможно, но стоимость хранения такого файла будет просто заоблачной.

Взлом MD5 в режиме турбо

Взлом хешей путем полного перебора даже на самом лучшем железе занимает довольно много времени, особенно если пароль больше восьми символов. Самый простой способ увеличить скорость подбора пароля — это создать базу данных всех хешей для определенного набора символов. В 80-х годах прошлого столетия хакеры полагали, что когда у них появится более мощное железо, 640 Кб памяти и жесткий диск размером в 10 Мб, то такая база станет реальностью и подбор любого пароля превратится в минутное дело. Однако железо развивалось, а мечта так и оставалась мечтой. Ситуация изменилась лишь в августе 2003 года, после того, как Филипп Оэшлин, доктор философии в области компьютерных сетей из Швейцарского технологического института в Лозанне, опубликовал свою работу о проблеме выбора оптимального соотношения место-время. В ней описывался метод взлома хеш-функций с помощью «радужных» таблиц. Суть нового метода заключается в следующем. Сначала необходимо выбрать произвольный пароль, который затем хешируется и подвергается воздействию функции редукции, преобразующей хеш в какой-либо возможный пароль (к примеру, это могут быть первые 64 бита исходного хеша). Далее строится цепочка возможных паролей, из которой выбираются первый и последний элементы. Они записываются в таблицу. Чтобы восстановить пароль, применяем функцию редукции к исходному хешу и ищем полученный возможный пароль в таблице. Если такого пароля в таблице нет, хешируем его и вычисляем следующий возможный пароль. Операция повторяется, пока в «радужной» таблице не будет найден пароль. Этот пароль представляет собой конец одной из цепочек. Чтобы найти исходный пароль, необходимо прогнать всю цепочку заново. Такая операция не занимает много времени, в зависимости от алгоритма построения цепочки это обычно несколько секунд или минут. «Радужные» таблицы позволяют существенно сократить объем используемой памяти по сравнению с обычным поиском. Единственный недостаток описанного метода состоит в том, что на построение таблиц требуется довольно много времени.

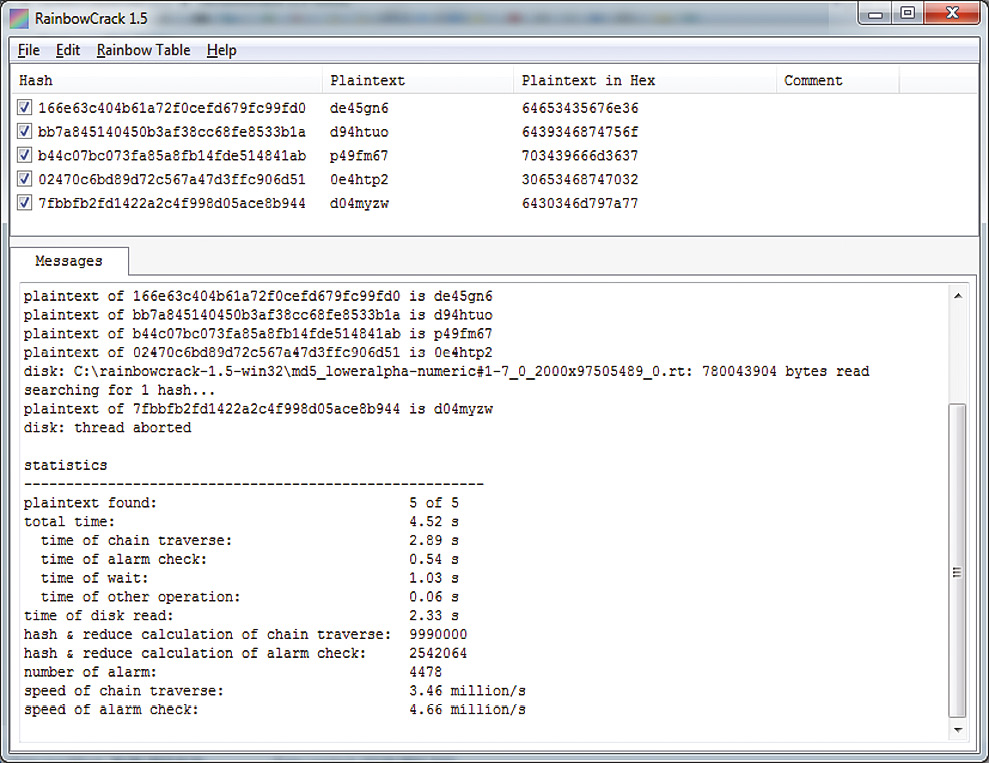

Теперь перейдем от слов к делу и попробуем взломать пару-тройку хешей паролей с помощью этого метода.

Rainbow tables

«Радужные» таблицы — это особый тип словаря, который содержит цепочки паролей и позволяет подобрать пароль в течение нескольких секунд или минут с вероятностью 85–99%.

«Радужный» взлом

Сначала необходимо определиться с программой. Лично мне нравитсяRainbowCrack, которая распространяется бесплатно и работает как на Windows, так и на Linux. Она поддерживает четыре алгоритма хеширования: LN/NTLM, MD5 и SHA1. Программа не требует установки, достаточно распаковать ее куда-нибудь на диск. После распаковки необходимо найти «радужные» таблицы для алгоритма MD5. Здесь все не так просто: их можно либо скачать бесплатно, либо купить, либо сгенерировать самостоятельно. Один из самых больших архивов бесплатных таблиц доступен на сайте проекта Free Rainbow Tables. Кстати, ты тоже можешь помочь проекту, если скачаешь клиент с сайта и присоединишься к распределенной международной сети, которая генерирует «радужные» таблицы. На момент написания статьи на этом сайте уже было доступно 3 Тб таблиц для алгоритмов MD5, SHA1, LM и NTLM. Если у тебя нет возможности слить такой объем информации, то на том же сайте можно заказать диски с «радужными» таблицами. На данный момент предлагается три пакета: LN/NTLM, MD5 и SHA1 — по 200 долларов каждый. Мы же сгенерируем таблицы самостоятельно. Для этого необходимо использовать программу rtgen, входящую в состав RainbowCrack. Она принимает следующие входные параметры:

- hash_algorithm — алгоритм хеширования (LM, NTLM, MD5 или SHA1);

- charset — один из наборов символов, содержащийся в файле charset.txt;

- plaintextlenmin и plaintextlenmax — минимальная и максимальная длина пароля;

- tableindex, chainlen, chainnum и partindex — «магические числа», описанные в статье Филиппа Оэшлина bit.ly/nndT8M.

Рассмотрим последние параметры подробнее:

- table_index — индекс «радужной» таблицы, который можно использовать при разбивке таблицы на несколько файлов. Я использовал 0, так как моя таблица состояла всего из одного файла.

- chain_len — количество уникальных паролей в цепочке.

- chain_num — количество цепочек в таблице.

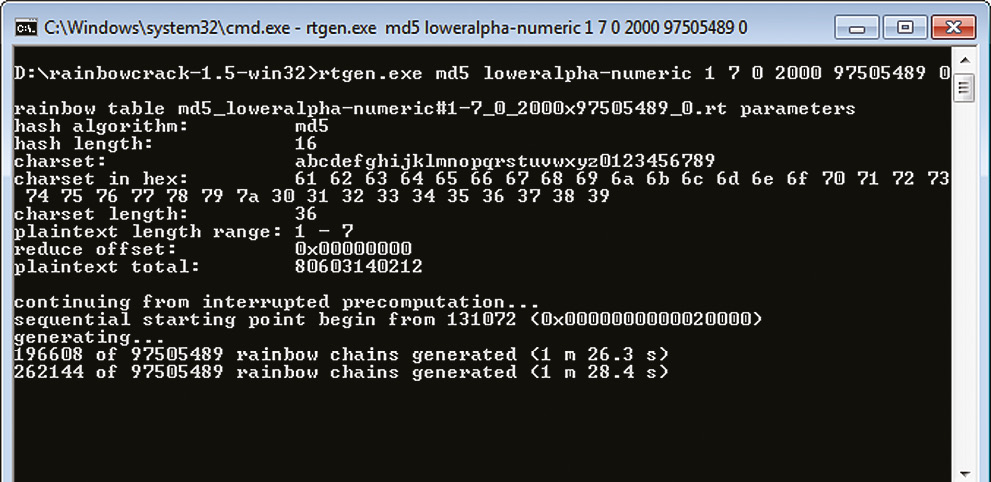

- part_index — это параметр, определяющий начало цепочки. Создатели программы просят использовать в качестве этого параметра только число (я использовал 0). Теперь запускаем генерацию «радужной» таблицы для MD5:

В данном случае мы создаем таблицу паролей, состоящих из цифр и прописных букв латинского алфавита и имеющих длину от одного до семи символов. На моем Eee PC с процессором Intel Atom N450 этот процесс занял почти два дня :). В итоге я получил файл md5loweralpha-numeric#1-702000×975054890.rt размером в 1,5 Гб.

Далее полученную таблицу необходимо отсортировать, чтобы оптимизировать поиск нужной нам цепочки. Для этого запускаем rtsort.exe:

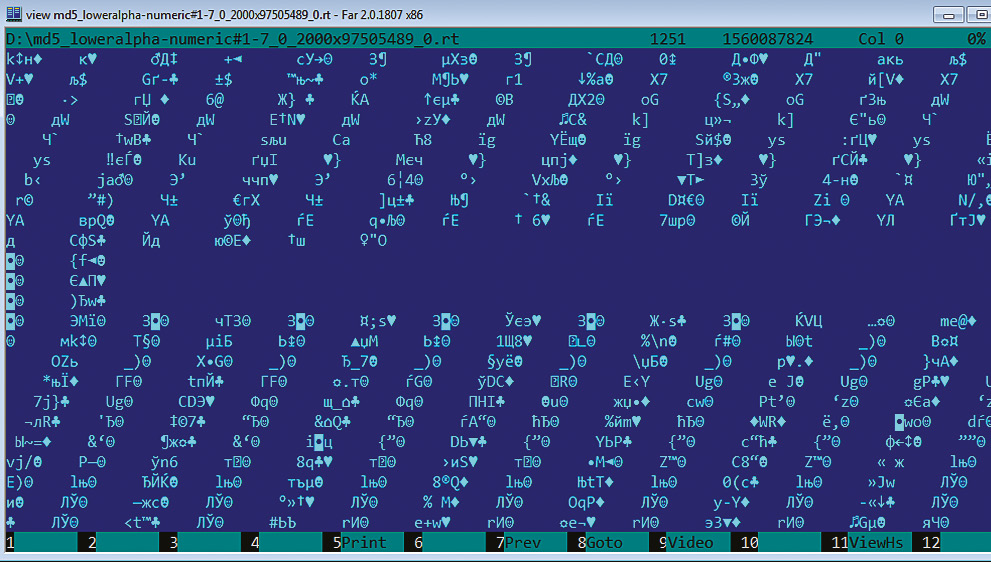

Ждем пару минут и таблица готова! Теперь можно ломать сами пароли. Для начала попробуем подобрать пароль для одного хеша: d8578edf8458ce06fbc5bb76a58c5ca4. Запускаем rcrack_gui.exe и выбираем Add Hash. в меню File. В появившемся окне вводим хеш и нажимаем OK. Теперь выбираем файл с «радужной» таблицей. Для этого используем пункт Search Rainbow Tables. в меню Rainbow Table. В открывшемся окне для выбора файла ищем файл с таблицей, у меня это md5_loweralpha-numeric#1-7_0_2000x97505489_0.rt, затем жмем Open. Через несколько секунд пароль у нас в руках! Аналогичную операцию можно произвести и над списком хешей из файла.

Генерирую радужную таблицу

Генерирую радужную таблицу

«Радужные» таблицы vs. CPU vs. GPU

Я думаю, ты обратил внимание на то, насколько быстро Ighashgpu способен взламывать MD5-хеши полным перебором, и на то, что RainbowCrack делает это еще быстрее при наличии хорошей «радужной» таблицы. Я решил сравнить скорость работы этих программ. Для чистоты эксперимента я использовал программу MDCrack, которая осуществляет брут пароля на CPU (и является одной из лучших среди программ такого типа). Вот что получилось в результате для GPU (nVidia GeForce GT 220M), CPU (Intel Atom N450, два ядра) и «радужных» таблиц:

Как видишь, скорость перебора с использованием CPU намного меньше, чем с использованием GPU или «радужных» таблиц. Более того, большинство специализированных программ позволяет создать кластер из видеокарт, благодаря чему скорость перебора пароля увеличивается в разы. Я думаю, ты обратил внимание на то, что скорость подбора 4- и 5-символьного паролей ниже, чем скорость подбора пароля из шести или семи символов. Это связано с тем, что поиск пароля начинается только после загрузки таблицы в память. Получается, что из шестнадцати секунд в среднем тринадцать тратится на загрузку и три — на взлом хеша.

Радужная таблица изнутри

Радужная таблица изнутри

bit.ly/vEhdir — добавление нового алгоритма хеширования в RainbowCrack при помощи API.

bit.ly/vTSB9K — описание формата «радужной» таблицы.

Вместо заключения

В конце я бы хотел немного поговорить о защите твоих паролей. Во-первых, не используй уязвимые алгоритмы хеширования, такие как MD5 или SHA1. На данный момент стоит задуматься об использовании одной из криптографических хеш-функций SHA2 или SHA3 (как только опубликуют соответствующий стандарт). Во-вторых, не используй функции хеширования напрямую. Всегда старайся использовать «соль» и комбинировать различные алгоритмы. И в-третьих, выбирай сложные произвольные пароли длиной как минимум восемь символов. Конечно, это не защитит тебя от взлома на 100 %, но хотя бы усложнит жизнь злоумышленникам.

Программа Hermes hacking roulette HYDRA

Как можно расшифровать md5 хеш для того, чтобы взломать рулетку гидры? Программа Hermes HR Hydra позволит вам узнать загаданное число до начала игры в рулетку, и это поможет выиграть товар с единственной фишки за 1% от цены. На мой взгляд, администрация не позаботилась о надежности hydraruzxpnew4af.onion сайта. С помощью применения программы Hermes HR Hydra я смог взломать рулетку и хорошо заработать на реализации товаров, которые я получил за очень смешные деньги.

Краткий обзор технической части

Для того чтобы понять, на чем основана работа программы, нужно хотя бы немного о ней знать, а именно, подробнее разобраться в строении сервиса. Для начала необходимо рассмотреть функционал самой рулетки. В игре используется обычная функция кэширования MD5, у которой отсутствует обратное преобразование. Это делает рулетку честной, и у пользователя не возникает никаких сомнений в данном факте.

Кеш-коды пользуются спросом на данный момент в разных сферах, к примеру, их используют для:

•создания электронной подписи;

•хранения паролей;

•создания уникальных ключей;

•проверки подлинности различных файлов и другое.

MD5 впервые создали в 1991 году, и сегодня технология пользуется большой популярностью.

Может показаться, что MD5 обязан давать 100%-ную гарантию сохранения данных, но это не совсем так. Я изучил много информации по данному вопросу и пришел к следующим результатам. Стало ясно, что слабым местом этой системы шифрования является простое нахождение коллизий, которые оставляет программа в момент формирования кодов.

Так, чем больше вероятность распознавания коллизий, тем менее безопасность алгоритма в целом и тем легче его взломать. В связи с этим в последнее время в различных областях предпочтение начинают отдавать прочим системам шифрования. Первоначально, потребуется разобраться в составляющих параметрах рулетки, которые помогут узнать конечный результат.

Для того чтобы определить, какой выигрыш способен получить клиент сервиса, следует принять во внимание:

•номер рулетки;

•диапазон выигрышного поля;

•случайная строка цифр, размерность которой составляет 16 разрядов.

Так, для взлома рулетки своими силами потребовалось бы решить более миллиона задач для того, чтобы найти требуемый результат и сделать выбор. Этот подход потребовал бы достаточно много времени и сил от посетителя.

Программа Hermes HR Hydra ускорит процесс считывания рулетки и самостоятельно сможет решить требуемые примеры ПК, находящихся в различных странах. Программа будет подбирать различные комбинации до того момента, пока не найдет как раз ту, которая подходит под MD5. Как только нужное сочетание станет найдено, посетитель увидит загаданное число рулетки. Таким образом, ежели вы хотите узнать, как выиграть в рулетку hydra с одного числа, то здесь http://hermes-hr-hydra.com/ вы непременно найдете всю необходимую информацию!

Разработчики взломщика полноценно подошли к разработке сервиса по взлому рулетки. Так, к плюсам надо отнести следующее:

•удобство эксплуатации;

•понятный и простой интерфейс;

•небольшая продолжительность подбора комбинаций.

Пользователь программы сможет в самые короткие сроки понять, что готова предложить рулетка, и таким образом переиграть систему. Для активации программы нужен будет особый, который возможно загрузить совершенно бесплатно. Благодаря подобному сервису мне удалось не только получить хорошие выигрыши, но и развить свой бизнес. Поэтому, в том случае, если вы желаете понять, каким образом расшифровать md5 hash рулетки hydra, то обязательно зайдите на данный ресурс и скачайте программу Hermes HR Hydra.

Вам понравилась история? Надеемся вам так же будет полезна и реклама наших партнеров:

http://xakep.ru/2013/10/13/md5-hack/

http://www.colors.life/post/1605682/