Лучшие инструменты Kali Linux

В нашем мире современных технологий многие задачи выполняются с помощью цифровых технологий, это быстро и удобно, но в то же время приносит опасность взлома. Хакеры могут взламывать банковские системы, АТМ, карты и даже ваши учетные записи. Многим пользователям интересно, какие инструменты используются для тестирования на проникновение, проверки безопасности систем или взлома.

В этой статье мы рассмотрим лучшие инструменты Kali Linux, которые используются профессиональными специалистами по информационной безпоасности. Когда вы узнаете какие существуют хакерские утилиты и методы взлома, то сможете сделать свою систему более безопасной. Вы сможете проверить свою систему на подверженность той или иной атаке. Сейчас в интернете никто не застрахован, даже такие крупные сайты как Twitter и Facebook. А теперь перейдем к списку.

1. John The Ripper

John The Ripper — это инструмент с открытым исходным кодом для взлома паролей методом перебора. Изначально он был разработан для Unix, но сейчас доступен на всех Unix подобных платформах, в том числе и Linux. Программа также известна как JTR или John. Она наиболее часто используется для перебора паролей по словарю.

Программа берет текстовую строку из файла, шифрует его таким же образом, как был зашифрован пароль, а затем сравнивает зашифрованный пароль и полученную строку. Если строки совпадают, вы получаете пароль, если нет, программа берет другую строку из текстового файла (словаря). Именно с помощью этого инструмента можно проверить насколько надежны пароли в вашей системе.

2. Aircrack-ng

Это набор программ для тестирования безопасности WiFi сетей. Утилиты Aircrack-ng позволяют перехватывать ключи WEP, выполнять мониторинг трафика, перебирать ключи WPA-PSK, и захватывать ключи установки соединения WiFi. Утилиты Aircrack-ng — это инструменты Kali Linux 2.0, которые используются чаще всего.

Утилиты позволяют осуществлять FMS атаки, с некоторыми оптимизациями, например, KoreK или PTW, что делает их более мощными. Вы можете получить пароль от сети с шифрованием WEP за несколько минут или попытаться перебрать ключ к WPA.

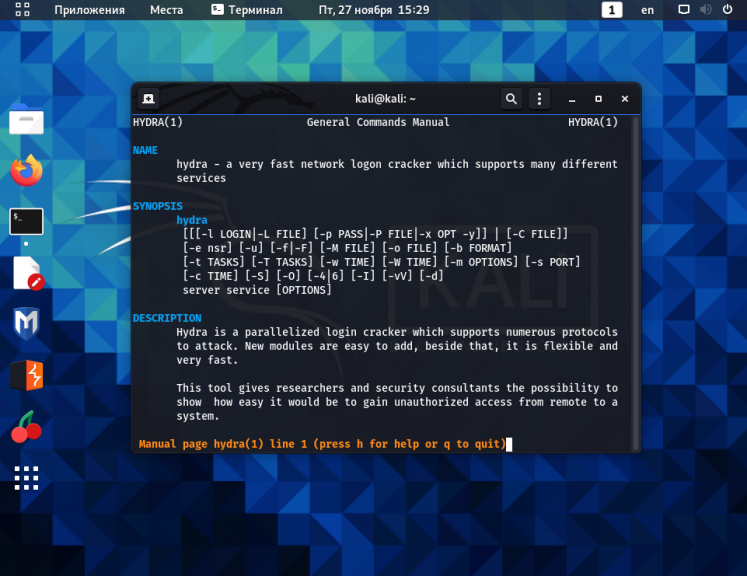

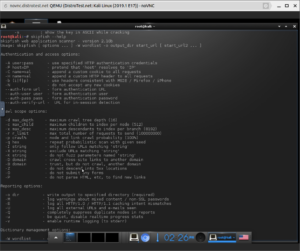

3. THC Hydra

THC Hydra — это программное обеспечение для взлома аутентификации с помощью перебора. Программа позволяет выполнять атаки перебора по словарю на более чем 50 протоколов, среди которых Telnet, FTP, HTTP, HTTPS, SMB, SSH, VNC, базы данных и многие другие. По сути это простой и быстрый инструмент Kali Linux для взлома входа.

Если John The Ripper можно использовать для проверки надежности паролей офлайн, то Hydra аналогичный инструмент, только работающий онлайн.

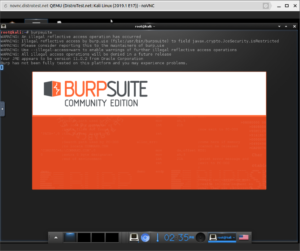

4. Burp Suite

Burp Suite — это инструмент для поиска уязвимостей на сайтах интернета и в веб-приложениях, который может работать как по HTTP, так и по HTTPS. Он используется многими специалистами для поиска ошибок и тестирования веб-приложений на проникновение. Программа позволяет объединить ручные методы со своими средствами автоматизации, чтобы выполнить тестирование как можно эффективнее. Burp Suite написана на Java и распространяется в формате Jar.

5. WireShark

Wireshark — это очень популярный анализатор сетевых пакетов с открытым исходным кодом. Его можно использовать для устранения неполадок работы сети, анализа приложений и протоколов связи, а также разработки программ.

Программа позволяет посмотреть какие пакеты проходят через сетевой интерфейс в реальном времени, предоставляя информация в удобной для восприятия форме. Для точного поиска вы можете использовать мощную систему фильтров. Это один из самых важных инструментов для специалистов по безопасности.

6. OWASP Zed

Это очень эффективный инструмент для тестирования веб-приложений как для новичков, так и для профессионалов. Программа позволяет находить уязвимости в веб-приложениях, здесь есть автоматизированные сканеры, а также различные инструменты, позволяющие выполнять всю работу вручную. Эта программа будет очень полезной не только для специалистов по безопасности, но и для разработчиков приложений.

7. Maltego

Maltego — это инструмент скорее не для тестирования на проникновение, а для аналитики. Он позволяет найти связи между различными субъектами и объектами. Вы можете выполнять поиск на основе открытых источников, комбинировать данные для анализа и автоматически строить между ними зависимости.

Программа может устанавливать возможные зависимости между людьми, сайтами, доменами, компаниями, IP адресами, факторами и файлами. Все это можно визуализировать.

8. Metasploit

Metasploit — это очень популярная платформа для тестирования безопасности систем. Можно сказать, что это коллекция эксплойтов и инструментов, которые могут быть использованы для эксплуатирования различных уязвимостей. Программа вышла в 2004 году и сразу завоевала огромную популярность.

Это самая мощная платформа для разработки, тестирования и использования кода эксплойтов. Она содержит инструменты, которые позволяют объединить работу различных компонентов. Написано всё это на Ruby.

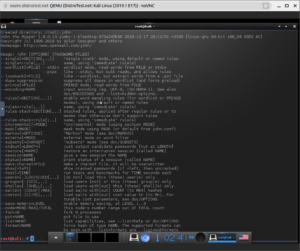

9. Nmap

Namp или Network Mapper — это утилита Kali Linux с открытым исходным кодом, которая может использоваться для аудита безопасности сетей и сканирования портов. Множество администраторов используют Nmap для просмотра устройств, подключенных к локальной сети, проверки открытых портов или мониторинга бесперебойной работы серверов.

С помощью Nmap любой пользователь может определить доступны ли его локальные программы из сети. Также эта программа показывалась почти во всех фильмах про хакеров.

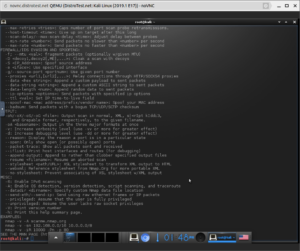

10. Nikto Website Vulnerability Scanner

Это еще один классический инструмент для сканирования серверов на наличие уязвимостей. Программа проводит поиск по базе более 6000 потенциально опасных файлов, также может выявлять устаревшие версии сетевого программного обеспечения для более 1300 различных программ, также вы можете проверить конфигурационные файлы сервера. Поэтому эти программы Kali Linux будут очень полезными при проведении тестирования на проникновение.

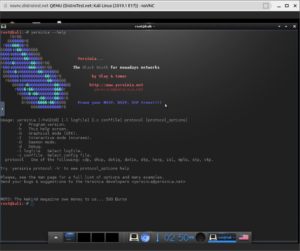

11. Social-Engineer Toolkit

Social-Engineer Toolkit — это инструмент, который позволяет выполнять различные атаки социального инжиниринга. Эта программа на Python позволяет выполнять различные социальные атаки, автоматизировать выполнение атак, генерировать сообщения электронной почты, маскировать вредоносные веб-страницы и многое другое. Без этой программы наш список лучшие утилиты kali linux был бы неполным.

12. Hashcat

Это ещё одна программа, похожая на John The Ripper. Пароли в Linux принято хранить не в открытом виде, а в виде зашифрованного хэша. С помощью этой утилиты можно проверять надёжность паролей в вашей системе. Утилита может использовать как словарь для перебора пролей, так и все допустимые значения по указанной маске.

Выводы

В этой статье мы сделали небольшой обзор программ kali linux, которые можно использовать для тестирования безопасности компьютерных систем. Если вы знаете другие отличные программы Kali Linux, которые были упущены но заслуживают места в этой статье, напишите в комментариях!

21 лучший инструмент Kali Linux для взлома и тестирования на проникновение

Обзоры

Автор cryptoparty На чтение 10 мин Опубликовано 13.05.2019

Вот наш список лучших инструментов Kali Linux, которые позволят вам оценить безопасность веб-серверов и помочь в проведении взлома и ручного тестирования на проникновение.

Если вы читаете обзор на Kali Linux, вы поймете, почему он считается одним из лучших дистрибутивов Linux для взлома и пентеста.

Он поставляется с множеством инструментов, облегчающих вам тестирование, взлом и все, что связано с цифровой криминалистикой.

Это один из наиболее рекомендуемых дистрибутивов Linux для этичных хакеров.

Даже если вы не хакер, а веб-мастер – вы все равно можете использовать некоторые инструменты, чтобы легко запустить сканирование вашего веб-сервера или веб-страницы.

В любом случае, независимо от вашей цели, мы рассмотрим некоторые из лучших инструментов Kali Linux, которые вы должны использовать.

Обратите внимание, что не все инструменты, упомянутые здесь, имеют открытый исходный код.

Содержание

Лучшие инструменты Kali Linux для взлома и тестирования на проникновение

Существует несколько типов инструментов, которые предустановлены.

Если вы не нашли установленный инструмент, просто скачайте его и установите.

1. Nmap

Nmap или «Network Mapper» – один из самых популярных инструментов Kali Linux для сбора информации

Другими словами, чтобы получить представление о хосте, его IP-адресе, обнаружении ОС и аналогичных деталях сетевой безопасности (таких как количество открытых портов и их значения).

Он также предлагает функции для уклонения от брандмауэра и подмены.

2. Lynis

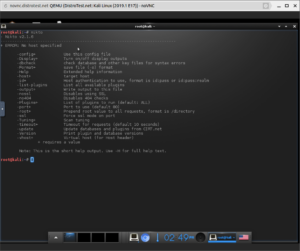

Lynis – это мощный инструмент для аудита безопасности, тестирования соответствия и защиты системы.

Конечно, вы также можете использовать его для обнаружения уязвимостей и тестирования на проникновение.

Он будет сканировать систему в соответствии с обнаруженными компонентами.

Например, если он обнаружит Apache – он запустит связанные с Apache тесты для получения информации о его слабых местах.

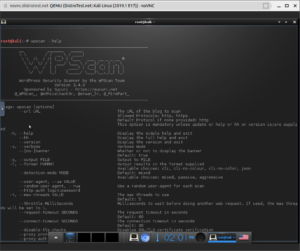

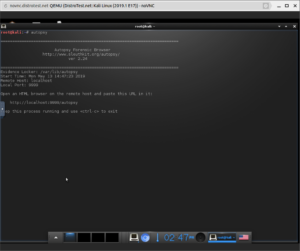

3. WPScan

WordPress – это одна из лучших CMS с открытым исходным кодом, и это будет лучший бесплатный инструмент аудита безопасности WordpPress.

Он бесплатный, но не с открытым исходным кодом.

Если вы хотите узнать, уязвим ли блог WordPress, WPScan – ваш лучший друг.

Кроме того, он также дает вам подробную информацию об активных плагинах.

Конечно, хорошо защищенный блог может не дать вам много подробностей о себе, но он все еще является лучшим инструментом для сканирования безопасности WordPress для поиска потенциальных уязвимостей.

4. Aircrack-ng

Aircrack-ng – это набор инструментов для оценки безопасности сети WiFi.

Он не ограничивается только мониторингом и получением информации, но также включает возможность взлома сети (WEP, WPA 1 и WPA 2).

Если вы забыли пароль своей собственной сети WiFi – вы можете попробовать использовать его для восстановления доступа.

Он также включает в себя различные беспроводные атаки, с помощью которых вы можете нацеливаться / отслеживать сеть WiFi для повышения ее безопасности.

5. Hydra

Если вы ищете интересный инструмент для взлома пары логин / пароль, Hydra будет одним из лучших предустановленных инструментов Kali Linux.

Возможно, она больше не поддерживается, но теперь она есть на GitHub, так что вы также можете внести свой вклад в его работу.

6. Wireshark

Wireshark – самый популярный сетевой анализатор, который поставляется с Kali Linux.

Его также можно отнести к категории лучших инструментов Kali Linux для анализа сети.

Он активно поддерживается, поэтому я определенно рекомендую попробовать его в работе.

7. Metasploit Framework

Metsploit Framework – наиболее часто используемая среда тестирования на проникновение.

Он предлагает две редакции – одна (с открытым исходным кодом), а вторая – профессиональная версия.

С помощью этого инструмента вы можете проверить уязвимости, протестировать известные эксплойты и выполнить полную оценку безопасности.

Конечно, бесплатная версия не будет иметь всех функций, поэтому, если вы увлечены серьезными вещами, вам следует сравнить выпуски.

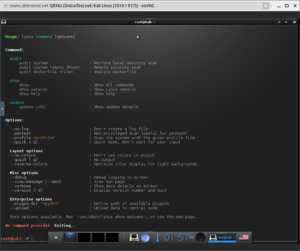

8. Skipfish

Аналогично WPScan, но не только для WordPress.

Skipfish – это сканер веб-приложений, который даст вам представление практически о каждом типе веб-приложений.

Он быстрый и простой в использовании.

Кроме того, его метод рекурсивного сканирования делает его еще лучше.

Для профессиональных оценок безопасности веб-приложений пригодится отчет, созданный Skipfish.

9. Maltego

Maltego – это впечатляющий инструмент для анализа данных, позволяющий анализировать информацию в сети и соединять точки (если есть).

Согласно информации, он создает ориентированный граф, чтобы помочь проанализировать связь между этими частями данных.

Обратите внимание, что это не инструмент с открытым исходным кодом.

Он поставляется предварительно установленным, однако вам нужно будет зарегистрироваться, чтобы выбрать, какую версию вы хотите использовать.

Если вы хотите использовать его в личных целях, вам будет достаточно версии сообщества (вам просто нужно зарегистрировать учетную запись), но если вы хотите использовать ее в коммерческих целях, вам нужна подписка на классическую версию или версию XL.

10. Nessus

Если у вас есть компьютер, подключенный к сети, Nessus может помочь найти уязвимости, которыми может воспользоваться потенциальный злоумышленник.

Конечно, если вы являетесь администратором нескольких компьютеров, подключенных к сети, вы можете использовать его и защитить эти компьютеры.

Тем не менее, это больше не бесплатный инструмент, вы можете попробовать его бесплатно в течение 7 дней на официальном сайте.

11. Burp Suite Scanner

Burp Suite Scanner – это фантастический инструмент для анализа веб-безопасности.

В отличие от других сканеров безопасности веб-приложений, Burp предлагает графический интерфейс и довольно много продвинутых инструментов.

Тем не менее, редакция сообщества ограничивает возможности только некоторыми необходимыми ручными инструментами.

Для профессионалов, вам придется рассмотреть вопрос об обновлении.

Как и в предыдущем инструменте, он также не является открытым исходным кодом.

Я использовал бесплатную версию, но если вы хотите получить более подробную информацию о ней, вы должны проверить функции, доступные на их официальном сайте.

12. BeEF

BeEF (Browser Exploitation Framework) – еще один впечатляющий инструмент.

Он был специально разработан для тестировщиков на проникновение для оценки безопасности веб-браузера.

Это один из лучших инструментов Kali Linux, потому что многие пользователи хотят знать и исправлять проблемы на стороне клиента, когда говорят о веб-безопасности.

13. Apktool

Apktool действительно является одним из популярных инструментов Kali Linux для реверс-инжиниринга приложений для Android.

Конечно, вы должны использовать его правильно – в образовательных целях.

С помощью этого инструмента вы можете сами поэкспериментировать и сообщить первоначальному разработчику о вашей идее.

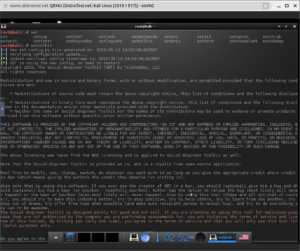

14. sqlmap

Если вы искали инструмент для тестирования на проникновение с открытым исходным кодом – sqlmap – один из лучших.

Он автоматизирует процесс использования недостатков SQL-инъекций и помогает вам захватить серверы баз данных.

15. John the Ripper

John the Ripper – популярный инструмент для взлома паролей, доступный в Kali Linux.

Он бесплатный и с открытым исходным кодом.

Но, если вы не заинтересованы в расширенной версии сообщества, вы можете выбрать профессиональную версию для коммерческого использования.

16. Snort

Хотите анализ трафика в реальном времени и возможность регистрации пакетов?

Snort подойдет для этих целей.

Даже будучи системой предотвращения вторжений с открытым исходным кодом, он может многое предложить.

На официальном сайте упоминается процедура его установки, если у вас его еще нет

17. Autopsy Forensic Browser

Autopsy является цифровым инструментом судебной экспертизы для расследования того, что произошло на вашем компьютере.

Ну также, вы также можете использовать его для восстановления изображений с SD-карты.

Он также используется сотрудниками правоохранительных органов.

Вы можете прочитать документацию, чтобы узнать, что вы можете с ним сделать.

18. King Phisher

Фишинговые атаки очень распространены в наши дни.

Кроме того, инструмент King Phisher помогает тестировать и повышать осведомленность пользователей, имитируя реальные фишинговые атаки.

По понятным причинам вам понадобится разрешение на имитацию его на серверном контенте организации.

19. Nikto

Nikto – это мощный сканер веб-сервера, который делает его одним из лучших инструментов Kali Linux.

Он проверяет потенциально опасные файлы / программы, устаревшие версии сервера и многое другое.

20. Yersinia

Yersinia – интересный фреймворк для выполнения атак на уровне 2 (уровень 2 относится к уровню канала передачи данных модели OSI) в сети.

Конечно, если вы хотите, чтобы сеть была безопасной, вам придется рассмотреть все семь уровней.

Однако этот инструмент ориентирован на уровень 2 и различные сетевые протоколы, которые включают STP, CDP, DTP и так далее.

21. Social Engineering Toolkit (SET)

Если вы увлекаетесь довольно серьезным тестированием на проникновение, это должен быть один из лучших инструментов, которые вы должны проверить.

Социальная инженерия имеет большое значение, и с помощью инструмента SET вы можете защитить себя от таких атак.

Завершение

На самом деле есть много инструментов, которые поставляются в комплекте с Kali Linux. Обратитесь к официальной странице со списком инструментов Kali Linux, чтобы найти их все.

Вы найдете некоторые из них полностью бесплатными и с открытым исходным кодом, в то время как некоторые из них будут проприетарными (пока бесплатными).

Однако для коммерческих целей вы всегда должны выбирать премиум-версии.

Возможно, мы пропустили один из ваших любимых инструментов Kali Linux.

Дайте нам знать об этом в разделе комментариев ниже.

Добавить комментарий Отменить ответ

Дима 03.03.2020 в 19:54

Ответить

Рубрики

-

(44) (10) (98) (27) (1 934) (66) (38) (22) (724) (33) (3) (106) (292) (77) (17)

Метки

Наш Telegram

Социальные сети

Поделиться

Anything in here will be replaced on browsers that support the canvas element

-

30.09.2021

dokrscout – это инструмент для автоматизации поиска уязвимых приложений или секретных файлов в Интернете через поиск Google. dorkscout сначала получает списки дорков с сайта https://www.exploit-db.com/google-hacking-database, а затем сканирует заданную цель или все найденное. Использование Установка словарей Чтобы начать сканирование, вам понадобятся словари дорков или списки, и чтобы получить эти списки, вы можете установить их с […]

Helm позволяет модульно упаковывать приложения Kubernetes и применять различную логику развертывания на основе конфигурационных “values” пользователей. Обычно при первом развертывании нам необходимо генерировать случайные секреты (например, JWT / секреты сессии или случайные пароли). Мы можем позволить пользователям вручную создавать/управлять этими секретами вне жизненного цикла развертывания Helm чарта. Но будет удобнее, если Helm чарт сможет обрабатывать […]

Peirates, инструмент для пентеста Kubernetes, позволяет злоумышленнику повысить привилегии и развернуть кластер Kubernetes. Он автоматизирует известные техники для кражи и сбора учетных записей служб, дальнейшего выполнения кода и получения контроля над кластером. Где запускать Peirates? Вы запускаете Peirates из контейнера, работающего на Kubernetes. Атакует ли Peirates кластер Kubernetes? Да, абсолютно точно. Прежде чем использовать этот […]

Если у вас возникла потребность в новом сервере, ваш старый не справляется с задачами или вышел из строя, впервые решили приобрести серверное оборудование, но вас останавливает цена и множество сопутствующих факторов (дополнительное помещение, техническое обслуживание и тому подобные моменты), есть другое решение. Оно вам позволит одновременно и не тратить большие деньги, и при этом быть […]

Скачивайте карты для Minecraft PE 1.17 и 1.18: изучите криптогород, выиграйте в лаки блок рейс или же ощутите атмосферу Чернобыля! Лучшие карты для Minecraft PE 1.17 и 1.18 Для Minecraft PE 1.17 и 1.18 существует множество различных карт. Начиная от простых локаций на выживание и заканчивая огромными мегаполисами. Мы же подобрали сборку лучших карт на криптогород, лаки […]

Kali Linux — беспроводные атаки

В этой главе мы узнаем, как использовать инструменты взлома Wi-Fi, встроенные в Kali Linux. Тем не менее, важно, чтобы у беспроводной карты была поддержка режима мониторинга.

Папоротник Wifi Cracker

Взломщик Fern Wifi — это один из инструментов, который Кали может взломать.

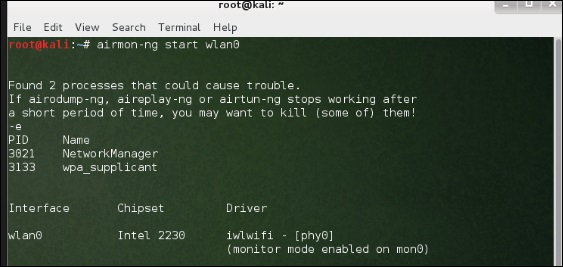

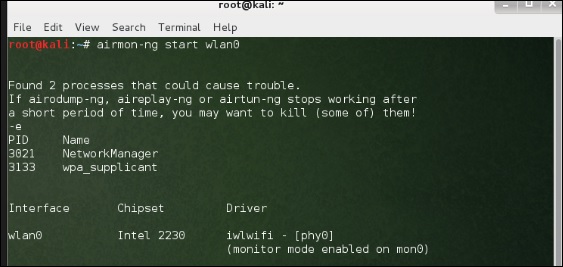

Перед тем, как открыть Fern, мы должны включить беспроводную карту в режим мониторинга. Для этого наберите «airmon-ng start wlan-0» в терминале.

Теперь откройте Fern Wireless Cracker.

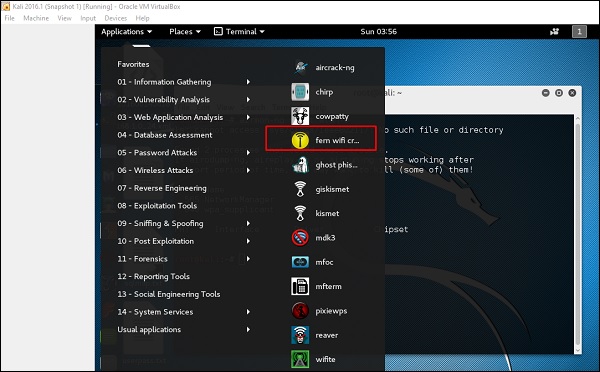

Шаг 1 — Приложения → Нажмите «Беспроводные атаки» → «Fern Wireless Cracker».

Шаг 2 — Выберите беспроводную карту, как показано на следующем снимке экрана.

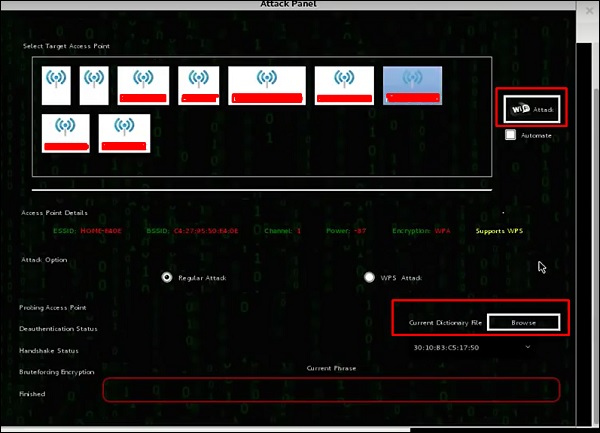

Шаг 3 — Нажмите «Сканировать точки доступа».

Шаг 4 — После завершения сканирования, он покажет все найденные беспроводные сети. В этом случае были обнаружены только «сети WPA».

Шаг 5 — Нажмите на сети WPA, как показано на скриншоте выше. Он показывает все найденные беспроводные сети. Как правило, в сетях WPA он выполняет атаки по словарю как таковые.

Шаг 6 — Нажмите «Обзор» и найдите список слов для использования при атаке.

Шаг 7 — Нажмите «Wifi Attack».

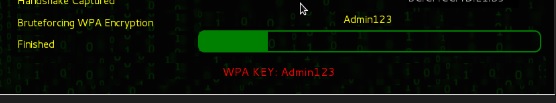

Шаг 8 — После завершения атаки по словарю, он нашел пароль и покажет, как показано на следующем снимке экрана.

кисмет

Kismet — это инструмент анализа сети WIFI. Это детектор беспроводной сети уровня 802.11, анализатор и система обнаружения вторжений. Он будет работать с любой беспроводной картой, поддерживающей режим необработанного мониторинга (rfmon), и может прослушивать трафик 802.11a / b / g / n. Он идентифицирует сети, собирая пакеты, а также скрытые сети.

Чтобы использовать его, включите беспроводную карту в режим мониторинга и для этого введите «airmon-ng start wlan-0» в терминале.

Давайте узнаем, как использовать этот инструмент.

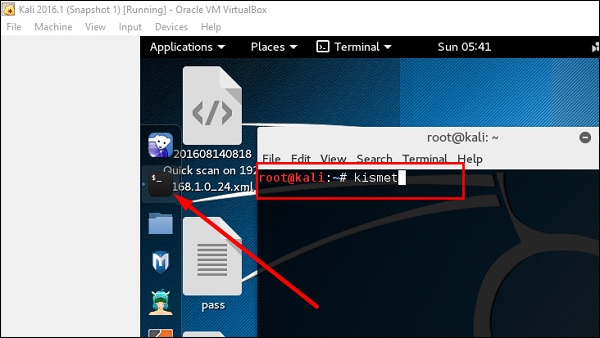

Шаг 1 — Чтобы запустить его, откройте терминал и введите «kismet».

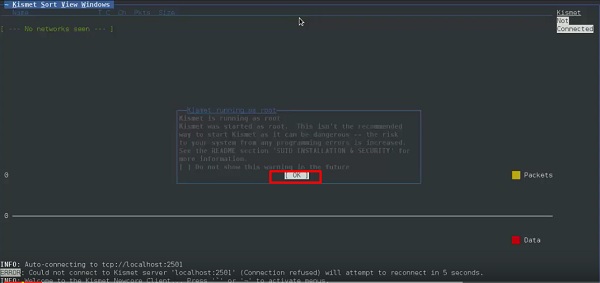

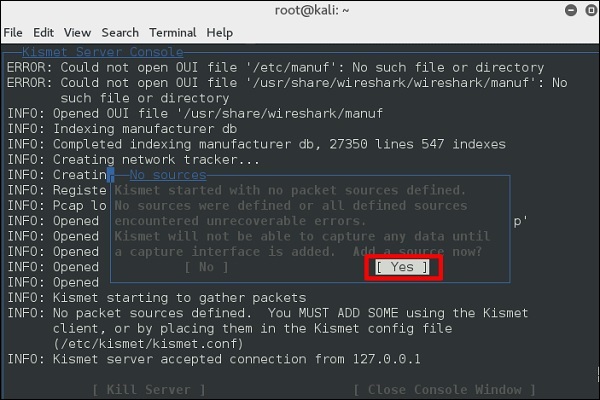

Шаг 2 — Нажмите «ОК».

Шаг 3 — Нажмите «Да», когда появится запрос на запуск Kismet Server. В противном случае он перестанет функционировать.

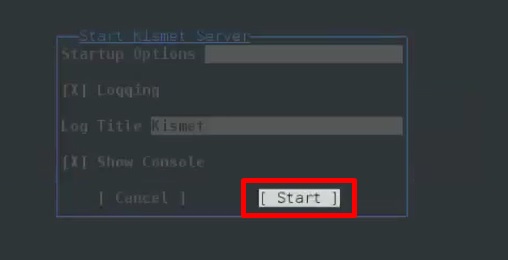

Шаг 4 — Параметры запуска, оставьте по умолчанию. Нажмите «Пуск».

Шаг 5 — Теперь он покажет таблицу с просьбой определить беспроводную карту. В таком случае нажмите Да.

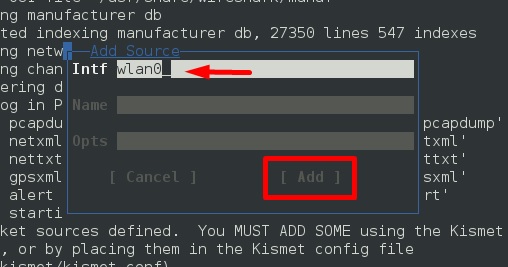

Шаг 6 — В этом случае беспроводным источником является «wlan0» . Это нужно будет написать в разделе «Intf» → нажать «Добавить».

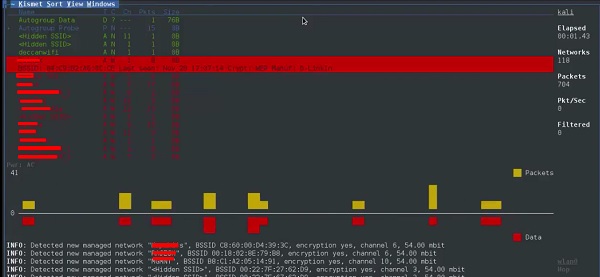

Шаг 7 — Он начнет прослушивать сети Wi-Fi, как показано на следующем снимке экрана.

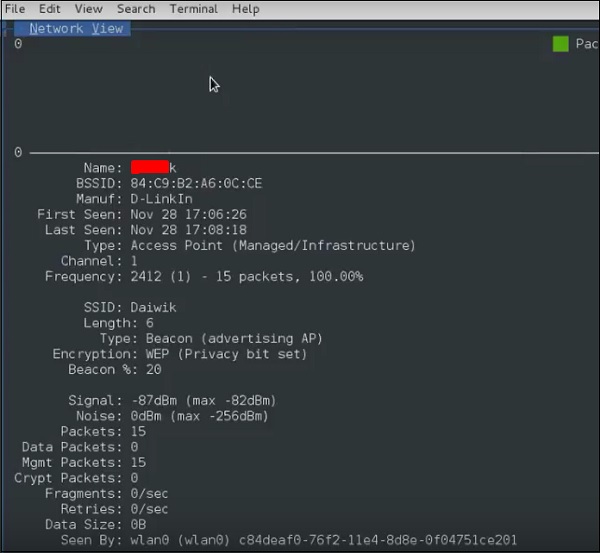

Шаг 8 — Нажмите на любую сеть, она выдаст беспроводные данные, как показано на следующем снимке экрана.

GISKismet

GISKismet — это инструмент беспроводной визуализации для практического представления данных, собранных с помощью Kismet. GISKismet хранит информацию в базе данных, чтобы мы могли запрашивать данные и генерировать графики с использованием SQL. В настоящее время GISKismet использует SQLite для базы данных и файлы GoogleEarth / KML для построения графиков.

Давайте узнаем, как использовать этот инструмент.

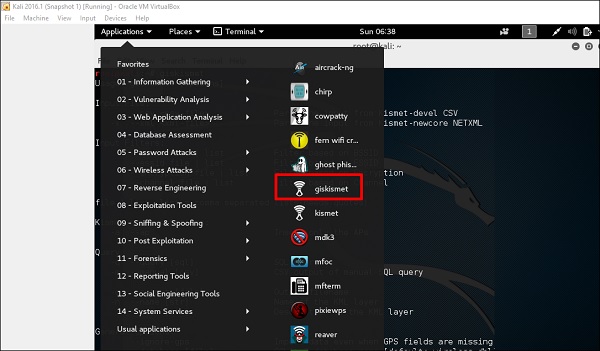

Шаг 1 — Чтобы открыть GISKismet, перейдите по ссылке: Приложения → Нажмите «Беспроводные атаки» → giskismet.

Как вы помните в предыдущем разделе, мы использовали инструмент Kismet для изучения данных о беспроводных сетях и всех этих данных Kismet, упакованных в файлы netXML.

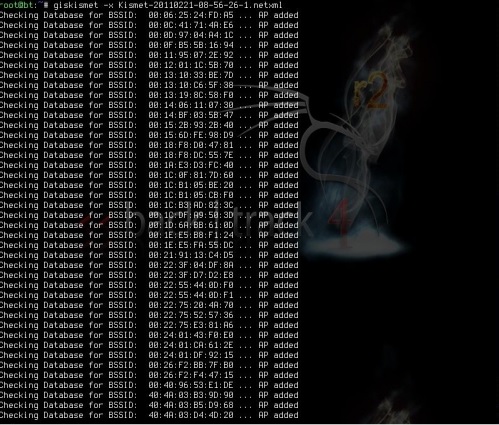

Шаг 2. Чтобы импортировать этот файл в Giskismet, введите «root @ kali: ~ # giskismet -x Kismetfilename.netxml», и он начнет импорт файлов.

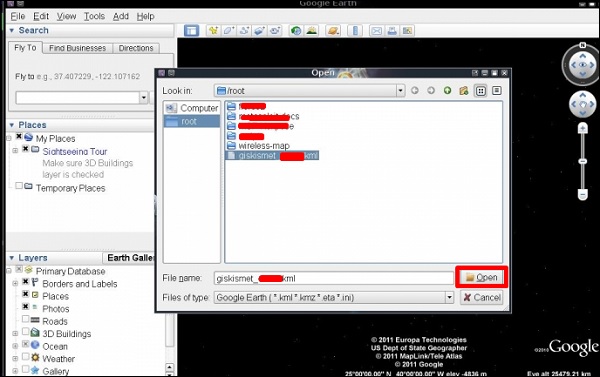

После импорта мы можем импортировать их в Google Планета Земля, которые мы нашли ранее.

Шаг 3. Предполагая, что мы уже установили Google Планета Земля, мы нажимаем Файл → Открыть файл, созданный Giskismet → Нажмите «Открыть».

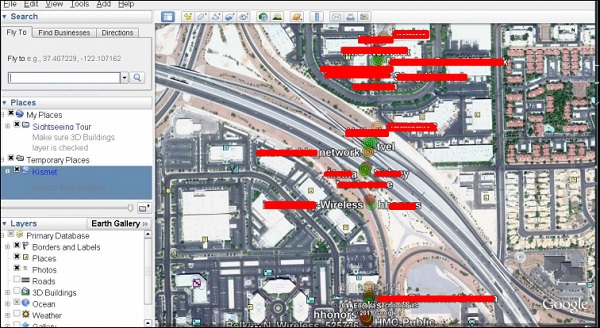

Следующая карта будет отображаться.

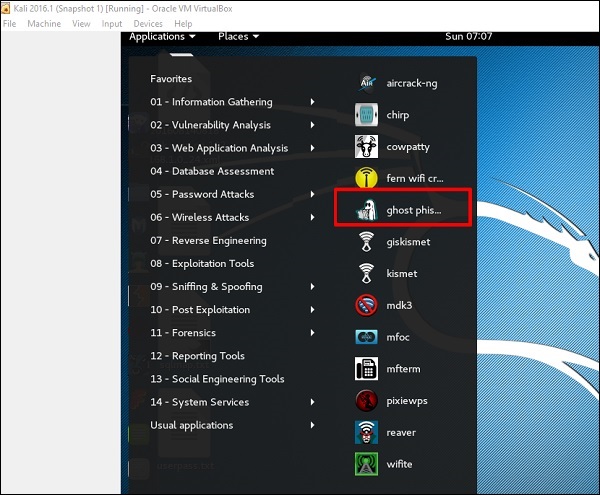

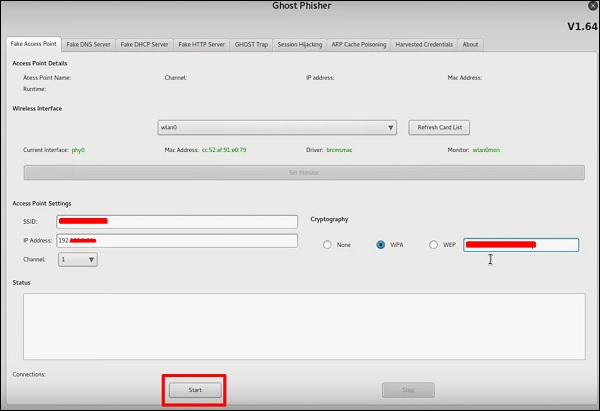

Призрачный Фишер

Ghost Phisher — это популярный инструмент, который помогает создавать поддельные точки беспроводного доступа, а затем создавать атаки типа «человек посередине».

Шаг 1 — Чтобы открыть его, нажмите Приложения → Беспроводные атаки → «Призрачный фишинг».

Шаг 2 — После его открытия мы настроим поддельную точку доступа, используя следующую информацию.

- Вход беспроводного интерфейса: wlan0

- SSID: имя беспроводной точки доступа

- IP-адрес: IP-адрес, который будет иметь точка доступа

- WAP: пароль, который будет иметь этот SSID для подключения

Шаг 3 — Нажмите кнопку Пуск .

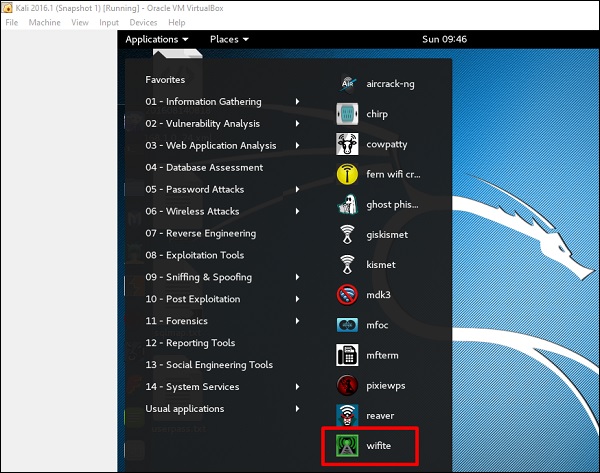

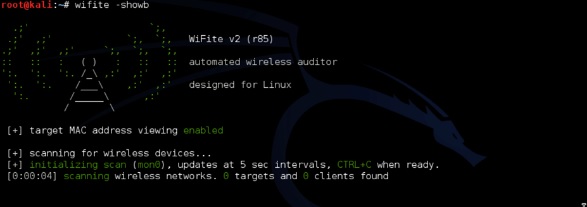

Wifite

Это еще один инструмент для взлома беспроводных сетей, который атакует несколько зашифрованных сетей WEP, WPA и WPS.

Во-первых, беспроводная карта должна находиться в режиме мониторинга.

Шаг 1 — Чтобы открыть его, перейдите в Приложения → Беспроводная атака → Wifite.

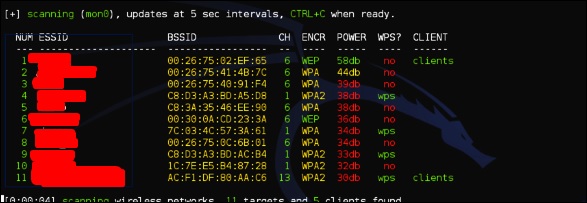

Шаг 2 — Введите «wifite –showb» для сканирования сетей.

Шаг 3 — Чтобы начать атаковать беспроводные сети, нажмите Ctrl + C.

https://losst.ru/luchshie-instrumenty-kali-linux

https://itsecforu.ru/2019/05/13/21-%D0%BB%D1%83%D1%87%D1%88%D0%B8%D0%B9-%D0%B8%D0%BD%D1%81%D1%82%D1%80%D1%83%D0%BC%D0%B5%D0%BD%D1%82-kali-linux-%D0%B4%D0%BB%D1%8F-%D0%B2%D0%B7%D0%BB%D0%BE%D0%BC%D0%B0-%D0%B8-%D1%82%D0%B5%D1%81%D1%82/

https://coderlessons.com/tutorials/kachestvo-programmnogo-obespecheniia/uchim-kali-linux/kali-linux-besprovodnye-ataki